Vào năm 2010, Bộ Quốc Phòng Hoa Kỳ đã phát hiện thấy có hàng ngàn máy chủ (servers) của hệ thống tự động gửi các thông tin dữ liệu về hoạt động internet của quân đội Mỹ cho TQ. Đó là hậu quả của những dòng code ẩn mình trong BIOS, con chip đảm nhận quá trình khởi động hệ thống.

Đến năm 2014, tập đoàn Intel cũng khám phá ra có một nhóm tin tặc TQ đã xâm nhập được vào mạng nội bộ của công ty thông qua một máy chủ bị nhiễm malware; phần mềm độc hại này được tải về từ trang web chính thức của công ty cung cấp phần cứng cho tập đoàn công nghệ Hoa Kỳ.

Năm 2015, Cục Điều tra Liên bang (FBI) đưa lời cảnh cáo cho một loạt công ty sở tại, rằng gián điệp TQ đã và đang cài thêm chip độc, đục một cửa hậu (backdoor) vào máy chủ của một công ty cung cấp phần cứng được giấu tên.

Những vụ này trên có hai điểm chung lớn: một là mối liên hệ giữa những lỗ hổng bảo mật với các tin tặc TQ; hai là tập đoàn Super Micro Computer, một công ty sản xuất phần cứng máy tính có trụ sở tại San Jose, California. Thực tế, có tồn tại một điểm chung được giữ bí mật tới phút chót: các chuyên gia bảo mật Hoa Kỳ phát hiện ra điều mờ ám nhưng không để lộ chuyện này ra ngoài, họ cố gắng phản ứng nhanh trước mỗi đợt tấn công và bí mật tìm hiểu năng lực của tin tặc TQ.

Theo lời 14 chuyên viên thuộc cơ quan hành pháp và tình báo, những người có hiểu biết về vụ hack này, thì các cơ quan liên bang nắm biết rõ việc TQ lợi dụng sản phẩm do công ty Supermicro sản xuất suốt thập kỷ qua. Chiến dịch lần theo dấu tin tặc bao gồm cả cuộc điều tra của FBI từ năm 2012, là khi các mật vụ bắt đầu sử dụng Đạo luật Giám sát Tình báo Nước ngoài (FISA), để theo dõi các cuộc trao đổi giữa nhân viên của Supermicro.

Không ai rõ quá trình theo dỏi có đang tiếp tục diễn ra và các cơ quan tình báo Mỹ đã điều tra được những gì. Tuy nhiên chúng ta biết rõ điều này: năm 2018, FBI có xin sự trợ giúp từ công ty tư nhân nhằm phân tích thiết bị gắn chip độc hại có xuất xứ từ Supermicro. Đó là khẳng định của một cố vấn xin giấu tên, người đã giúp hai công ty bảo mật hỗ trợ cho cơ quan điều tra liên bang FBI.

Theo nhận định của Jay Tabb, cựu chuyên viên cấp cao của FBI, hàng loạt sự kiện có liên quan đến Supermicro cho thấy chuỗi cung ứng sản phẩm toàn cầu đứng đang trước những nguy cơ gì. Với kinh nghiệm của một phụ tá Giám đốc công tác tại chi nhánh an ninh quốc gia trực thuộc FBI, ông Tabb nhận xét thẳng thừng về việc cách thức tình báo TQ can thiệp vào các sản phẩm của công ty phần cứng.

“Supermicro là bức tranh minh họa hoàn hảo cho thấy các công ty Mỹ dễ bị tổn thương ra sao, bất cứ sản phẩm nào được sản xuất tại TQ đều có thể bị chỉnh sửa”, ông Tabb nói. “Đây là ví dụ cho thấy các hậu quả khi trường hợp xấu nhất xảy ra, và sẽ như thế nào nếu bạn không có toàn quyền giám sát quy trình sản xuất thiết bị cho mình”.

Ông Tabb từ chối đưa ra các chi tiết cụ thể có liên quan đến cuộc điều tra này.

Cả Supermicro lẫn các nhân viên của họ đều chưa bị kết tội, và các cựu giới chức Mỹ cung cấp thông tin điều tra tạo ra bài viết này cũng nhấn mạnh rằng công ty Supermicro không phải là đối tượng theo dõi chính của FBI.

Còn về phía công ty TQ, họ khẳng định “chưa từng được chính phủ Hoa Kỳ, hay bởi bất cứ khách hàng nào thông báo về những cuộc điều tra này”. Supermicro nói rằng, Bloomberg đã "tổng hợp những lời cáo buộc tạp nham và thiếu chính xác dẫn đến những kết luận xa vời thực tế”. Công ty khẳng định rằng, các cơ quan liên bang, bao gồm cả những cái tên được nhắc tới trong bài viết, vẫn mua sản phẩm của Supermicro.

“Supermicro là câu chuyện về sự thành công trên đất Mỹ, sự an toàn và tính chính trực của các sản phẩm công ty luôn là ưu tiên hàng đầu”, công ty Supermicro cho biết trong thông báo chính thức.

"TQ chưa bao giờ và sẽ không bao giờ yêu cầu các tập đoàn hay cá nhân thu thập hoặc cung cấp dữ liệu, thông tin và tin tình báo từ những nước khác cho chính phủ TQ thông qua những 'cửa hậu'", phát ngôn viên của Supermicro tái khẳng định.

Câu chuyện dưới đây được viết dựa trên những buổi phỏng vấn hơn 50 nhân vật, từ những người thi hành công vụ, người công tác trong quân đội, giới chức trong Quốc hội Hoa Kỳ, các cơ quan tình báo và những cơ quan tư nhân. Đa số đều từ chối tiết lộ danh tính, hầu hết các tình tiết đã được Bloomberg xem xét và xác nhận là "đáng tin cậy".

Mốc thời gian tháng 10/2018 là lần đầu tiên Bloomberg viết về việc TQ can thiệp vào quá trình sản xuất phần cứng của Supermicro.

Trong bài viết trước đây, phóng viên tập trung vào những khẳng định được nhiều bên đưa ra hồi năm 2015, nói rằng gián điệp đã cài chip độc hại vào các bo mạch gắn trên máy chủ. Nội dung bài báo có nhắc tới việc cả Apple và Amazon phát hiện ra chip lạ trên phần cứng mua về từ Supermicro, cả ba công ty trên cùng tuyên bố trả hàng về nơi sản xuất. Ngay cả Bloomberg cũng là khách hàng của Supermicro, và họ không phát hiện thấy điểm bất thường nào trong những phần cứng mình đang có.

Với những thông tin nhận được trong quá trình điều tra sâu hơn, câu chuyện được đăng tải vào năm 2018 chỉ là một phần trong chuỗi sự kiện dài của mối nghi ngờ, điều tra, giám sát và kiểm soát tình hình, ngăn TQ can thiệp vào sản phẩm của Supermicro.

Đại đa số người dân không biết đến các sự kiện được giấu kín này. Theo lời một giới chức chính phủ Mỹ, công ty Supermicro cũng không hay biết về quá trình điều tra của FBI. Cái kim xuyên thủng lớp vỏ bao khi cơ quan liên bang và nhiều các cơ quan chính phủ buông lời cảnh cáo đến nhiều công ty, đồng thời tìm kiếm sự giúp đỡ từ các bên thứ ba.

“Đầu năm 2018, hai công ty bảo mật đang được tôi cố vấn đã có dịp nghe ban phản gián của FBI tóm tắt tình hình điều tra, họ nói về việc khám phá ra chip độc hại trên bo mạch chủ của Supermicro”, Mike Janke, cựu lính SEAL thuộc Hải quân Hoa Kỳ, người đồng sáng lập doanh nghiệp đầu tư mạo hiểm DataTribe, nhận định. "Dần dần, hai công ty kể trên tham gia vào quá trình điều tra của chính phủ, họ sử dụng kỹ thuật khám nghiệm phần cứng tiên tiến để phân tích bảng mạch của Supermicro, từ đó xác định xem liệu chip độc hại có thực sự tồn tại hay không".

Janke, với danh tiếng từng cộng tác với một số cựu thành viên của cộng đồng tình báo Hoa Kỳ, nói rằng hai công ty trên không được phép thảo luận với công chúng về công việc mình làm, nhưng vẫn có chia sẻ một số chi tiết họ có được từ các buổi phân tích bo mạch chủ. Janke đồng ý thảo luận về vấn đề này chủ yếu vì muốn nâng cao sự nhận thức về mối nguy cơ mà gián điệp nước ngoài mang lại.

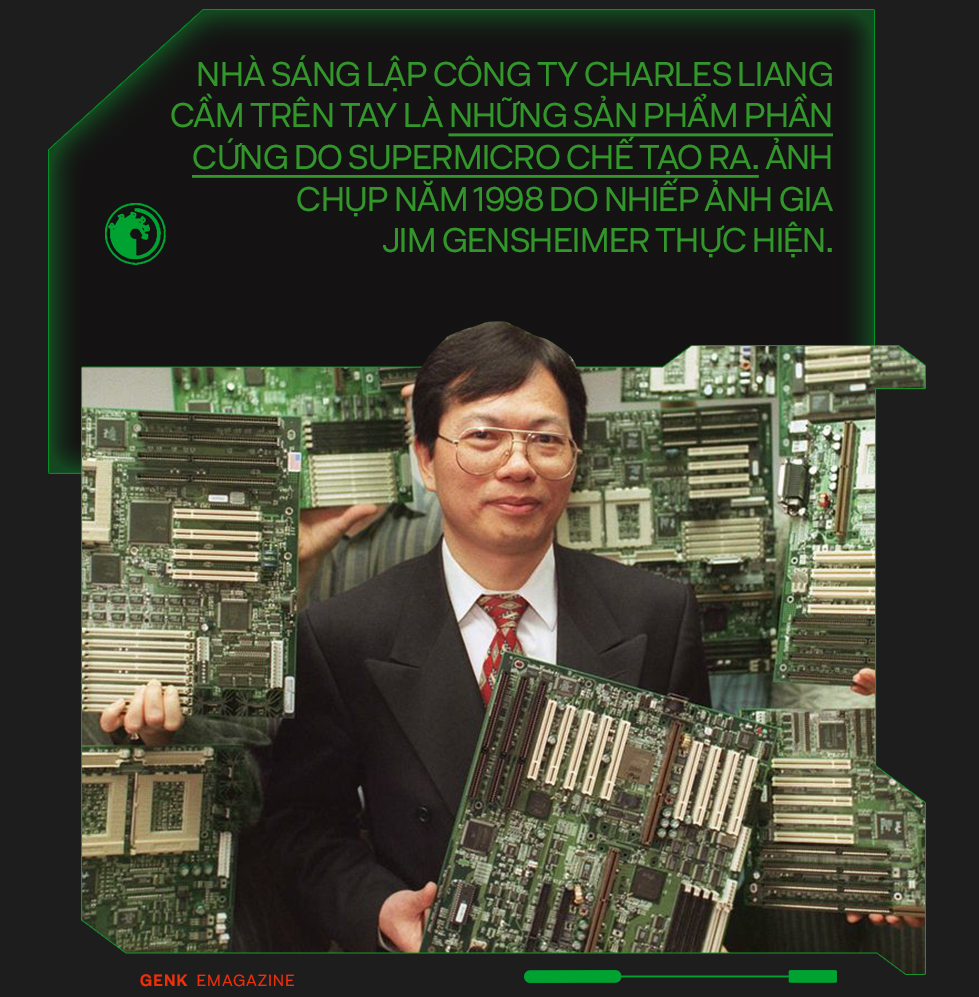

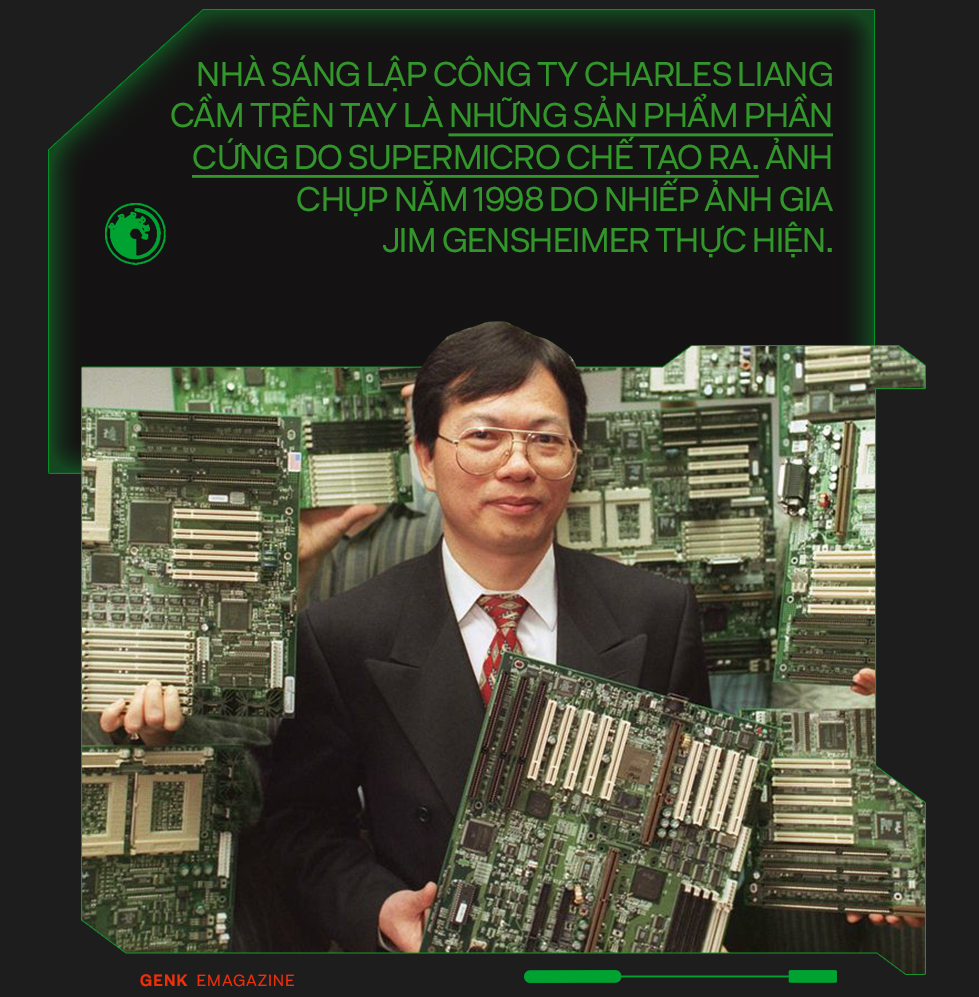

Công ty Supermicro được thành lập năm 1993 bởi Charles Liang, một người nhập cư gốc Đài Loan. Với mục đích từ những ngày đầu là sử dụng chuỗi cung ứng toàn cầu làm lợi thế, Supermicro nhận hợp đồng sản xuất các bo mạch chủ và tiến hành sản xuất linh kiện tại TQ, sau đó lắp ráp thành sản phẩm cuối cùng trên đất Mỹ và nhiều nơi khác.

Doanh thu của Supermicro đạt 3,3 tỷ USD trong năm 2020, cùng lúc đó công ty chứng kiến phần cứng mình sản xuất ra lan tỏa khắp chốn trong thời đại điện toán đám mây phát triển mạnh mẻ. Bo mạch chủ của họ xuất hiện từ thiết bị chụp trong bệnh viện đến những hệ thống bảo mật không gian mạng hàng đầu. Supermicro từ chối trả lời câu hỏi liệu họ có còn phụ thuộc vào các hợp đồng sản xuất thiết bị đến từ TQ.

Vào tháng 5/2019, Supermicro thẳng thừng nói với những người đầu tư rằng mạng nội bộ của họ đã bị xâm nhập trong suốt nhiều năm. "Chúng tôi thấy mạng lưới bị xâm nhập trong khoảng thời gian từ 2011 đến 2018", công ty công khai thừa nhận trong một bản báo cáo. “Không một cuộc tấn công nào trong số này, dù là do cá nhân hay tập thể thực hiện, đã có ảnh hưởng trực tiếp tới việc kinh doanh, các hoạt động điều hành hay sản phẩm của chúng tôi”. Supermicro tiếp tục từ chối thảo luận sâu hơn về các cuộc tấn công vào hệ thống của họ.

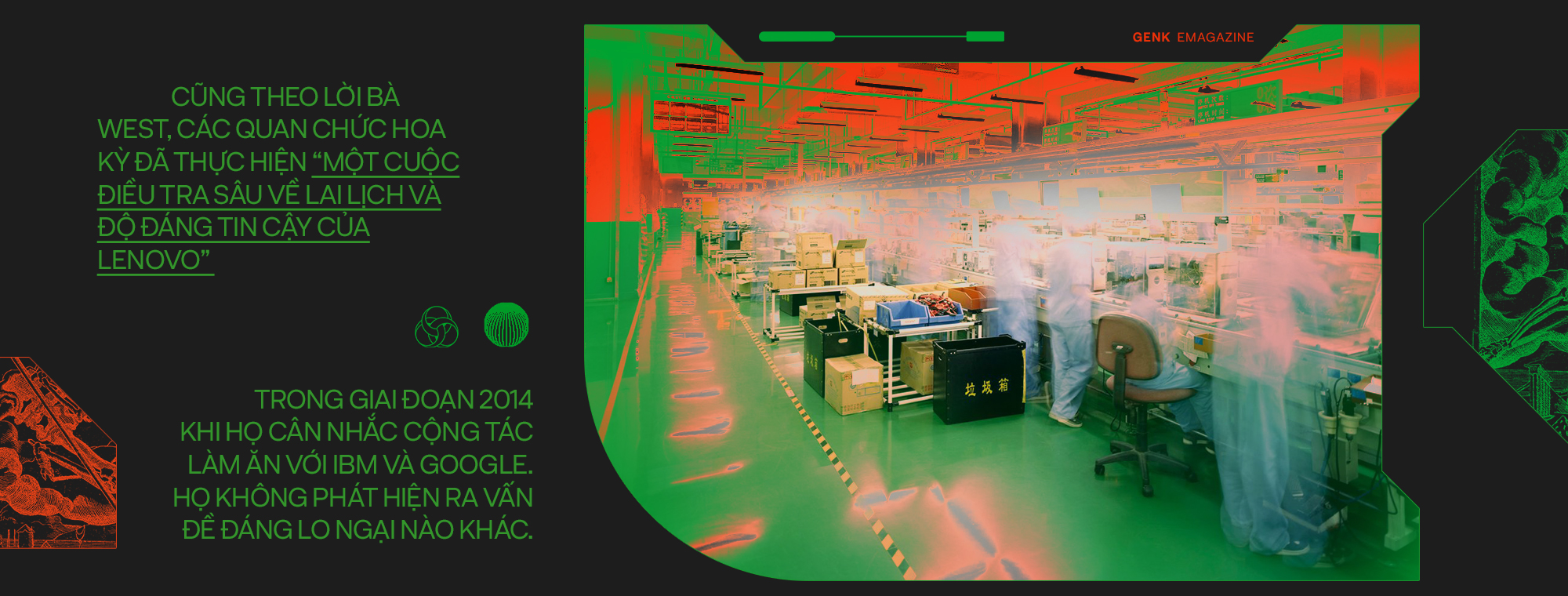

Các chuyên viên điều tra liên bang đã nhiều lần nêu ra mối lo lắng về vai trò của TQ trong dây chuyền cung ứng thiết bị điện tử toàn cầu, trước cả khi Supermicro bị chính phủ Hoa Kỳ mang ra soi xét. Tập đoàn Lenovo, một công ty cung cấp phần cứng cho Ngũ Giác Đài, cũng nhận thấy được mối quan tâm đặc biệt này.

Vào năm 2008, các nhân viên FBI đã phát hiện ra, có nhiều đơn vị đóng quân ở Iraq đang sử dụng những laptop Lenovo đã bị chỉnh sửa lại. Phát hiện trên đã xuất hiện trong một phiên tòa diễn ra tại Texas, với lời khai cho thấy laptop Lenovo được nhiều quân nhân sử dụng có gắn chip gửi ngược các thông tin dữ liệu về TQ.

"Một số lượng lớn laptop Lenovo được bán cho quân đội Hoa Kỳ có gắn chip đã được mã hóa trên mạch chủ, có khả năng lưu trữ toàn bộ thông tin dữ liệu được nhập vào máy và gửi về TQ", Lee Chieffalo, người quản lý hoạt động mạng tại một trung tâm Thủy Quân Lục Chiến Mỹ tại Iraq, khai trong phiên tòa. "Đây là lỗ hổng an ninh lớn. Chúng tôi không rõ họ có được bao nhiêu các thông tin dữ liệu, chúng tôi đã phải gỡ toàn bộ những thiết bị đó khỏi mạng chung".

Ba cựu giới chức khác của Hoa Kỳ xác nhận lời khai của Chieffalo, và khẳng định lời khai này cũng trùng khớp với lời cảnh cáo của chính phủ Hoa Kỳ về mối nguy cơ đến từ những phần cứng "bẩn" này.

Theo lời người phát ngôn Charlotte West, Lenovo không hay biết về lời khai nói trên và quân đội Hoa Kỳ cũng không nói với công ty TQ này về những mối lo ngại nói trên.

"Do không có báo cáo nào cho thấy có vấn đề gì, chúng tôi không có cách nào xác minh những cáo buộc được đưa ra, hay liệu ban an ninh có phải hành động do ảnh hưởng từ bên thứ ba hay không?", bà West kết luận.

Theo lời ba giới chức Mỹ, thì sau lần phát hiện của năm 2008, Bộ Quốc Phòng Hoa Kỳ lẳng lặng cấm sử dụng phần cứng của Lenovo trong những dự án nhạy cảm, tuy nhiên cái tên Lenovo không bị gỡ khỏi danh sách những hãng được phép cung cấp thiết bị cho Ngũ Giác Đài.

Năm 2018, Quân lực và Không quân Hoa Kỳ mua số lượng sản phẩm của Lenovo với tổng giá trị lên đến 2,2 triệu USD, một thương vụ bị Ngũ Giác Đài chỉ trích là đã bỏ qua "những nguy cơ an ninh mạng được biết từ trước".

(Còn tiếp)

Đến năm 2014, tập đoàn Intel cũng khám phá ra có một nhóm tin tặc TQ đã xâm nhập được vào mạng nội bộ của công ty thông qua một máy chủ bị nhiễm malware; phần mềm độc hại này được tải về từ trang web chính thức của công ty cung cấp phần cứng cho tập đoàn công nghệ Hoa Kỳ.

Năm 2015, Cục Điều tra Liên bang (FBI) đưa lời cảnh cáo cho một loạt công ty sở tại, rằng gián điệp TQ đã và đang cài thêm chip độc, đục một cửa hậu (backdoor) vào máy chủ của một công ty cung cấp phần cứng được giấu tên.

Những vụ này trên có hai điểm chung lớn: một là mối liên hệ giữa những lỗ hổng bảo mật với các tin tặc TQ; hai là tập đoàn Super Micro Computer, một công ty sản xuất phần cứng máy tính có trụ sở tại San Jose, California. Thực tế, có tồn tại một điểm chung được giữ bí mật tới phút chót: các chuyên gia bảo mật Hoa Kỳ phát hiện ra điều mờ ám nhưng không để lộ chuyện này ra ngoài, họ cố gắng phản ứng nhanh trước mỗi đợt tấn công và bí mật tìm hiểu năng lực của tin tặc TQ.

Theo lời 14 chuyên viên thuộc cơ quan hành pháp và tình báo, những người có hiểu biết về vụ hack này, thì các cơ quan liên bang nắm biết rõ việc TQ lợi dụng sản phẩm do công ty Supermicro sản xuất suốt thập kỷ qua. Chiến dịch lần theo dấu tin tặc bao gồm cả cuộc điều tra của FBI từ năm 2012, là khi các mật vụ bắt đầu sử dụng Đạo luật Giám sát Tình báo Nước ngoài (FISA), để theo dõi các cuộc trao đổi giữa nhân viên của Supermicro.

Không ai rõ quá trình theo dỏi có đang tiếp tục diễn ra và các cơ quan tình báo Mỹ đã điều tra được những gì. Tuy nhiên chúng ta biết rõ điều này: năm 2018, FBI có xin sự trợ giúp từ công ty tư nhân nhằm phân tích thiết bị gắn chip độc hại có xuất xứ từ Supermicro. Đó là khẳng định của một cố vấn xin giấu tên, người đã giúp hai công ty bảo mật hỗ trợ cho cơ quan điều tra liên bang FBI.

Theo nhận định của Jay Tabb, cựu chuyên viên cấp cao của FBI, hàng loạt sự kiện có liên quan đến Supermicro cho thấy chuỗi cung ứng sản phẩm toàn cầu đứng đang trước những nguy cơ gì. Với kinh nghiệm của một phụ tá Giám đốc công tác tại chi nhánh an ninh quốc gia trực thuộc FBI, ông Tabb nhận xét thẳng thừng về việc cách thức tình báo TQ can thiệp vào các sản phẩm của công ty phần cứng.

“Supermicro là bức tranh minh họa hoàn hảo cho thấy các công ty Mỹ dễ bị tổn thương ra sao, bất cứ sản phẩm nào được sản xuất tại TQ đều có thể bị chỉnh sửa”, ông Tabb nói. “Đây là ví dụ cho thấy các hậu quả khi trường hợp xấu nhất xảy ra, và sẽ như thế nào nếu bạn không có toàn quyền giám sát quy trình sản xuất thiết bị cho mình”.

Ông Tabb từ chối đưa ra các chi tiết cụ thể có liên quan đến cuộc điều tra này.

Cả Supermicro lẫn các nhân viên của họ đều chưa bị kết tội, và các cựu giới chức Mỹ cung cấp thông tin điều tra tạo ra bài viết này cũng nhấn mạnh rằng công ty Supermicro không phải là đối tượng theo dõi chính của FBI.

Còn về phía công ty TQ, họ khẳng định “chưa từng được chính phủ Hoa Kỳ, hay bởi bất cứ khách hàng nào thông báo về những cuộc điều tra này”. Supermicro nói rằng, Bloomberg đã "tổng hợp những lời cáo buộc tạp nham và thiếu chính xác dẫn đến những kết luận xa vời thực tế”. Công ty khẳng định rằng, các cơ quan liên bang, bao gồm cả những cái tên được nhắc tới trong bài viết, vẫn mua sản phẩm của Supermicro.

“Supermicro là câu chuyện về sự thành công trên đất Mỹ, sự an toàn và tính chính trực của các sản phẩm công ty luôn là ưu tiên hàng đầu”, công ty Supermicro cho biết trong thông báo chính thức.

"TQ chưa bao giờ và sẽ không bao giờ yêu cầu các tập đoàn hay cá nhân thu thập hoặc cung cấp dữ liệu, thông tin và tin tình báo từ những nước khác cho chính phủ TQ thông qua những 'cửa hậu'", phát ngôn viên của Supermicro tái khẳng định.

Câu chuyện dưới đây được viết dựa trên những buổi phỏng vấn hơn 50 nhân vật, từ những người thi hành công vụ, người công tác trong quân đội, giới chức trong Quốc hội Hoa Kỳ, các cơ quan tình báo và những cơ quan tư nhân. Đa số đều từ chối tiết lộ danh tính, hầu hết các tình tiết đã được Bloomberg xem xét và xác nhận là "đáng tin cậy".

Mốc thời gian tháng 10/2018 là lần đầu tiên Bloomberg viết về việc TQ can thiệp vào quá trình sản xuất phần cứng của Supermicro.

Trong bài viết trước đây, phóng viên tập trung vào những khẳng định được nhiều bên đưa ra hồi năm 2015, nói rằng gián điệp đã cài chip độc hại vào các bo mạch gắn trên máy chủ. Nội dung bài báo có nhắc tới việc cả Apple và Amazon phát hiện ra chip lạ trên phần cứng mua về từ Supermicro, cả ba công ty trên cùng tuyên bố trả hàng về nơi sản xuất. Ngay cả Bloomberg cũng là khách hàng của Supermicro, và họ không phát hiện thấy điểm bất thường nào trong những phần cứng mình đang có.

Với những thông tin nhận được trong quá trình điều tra sâu hơn, câu chuyện được đăng tải vào năm 2018 chỉ là một phần trong chuỗi sự kiện dài của mối nghi ngờ, điều tra, giám sát và kiểm soát tình hình, ngăn TQ can thiệp vào sản phẩm của Supermicro.

Đại đa số người dân không biết đến các sự kiện được giấu kín này. Theo lời một giới chức chính phủ Mỹ, công ty Supermicro cũng không hay biết về quá trình điều tra của FBI. Cái kim xuyên thủng lớp vỏ bao khi cơ quan liên bang và nhiều các cơ quan chính phủ buông lời cảnh cáo đến nhiều công ty, đồng thời tìm kiếm sự giúp đỡ từ các bên thứ ba.

“Đầu năm 2018, hai công ty bảo mật đang được tôi cố vấn đã có dịp nghe ban phản gián của FBI tóm tắt tình hình điều tra, họ nói về việc khám phá ra chip độc hại trên bo mạch chủ của Supermicro”, Mike Janke, cựu lính SEAL thuộc Hải quân Hoa Kỳ, người đồng sáng lập doanh nghiệp đầu tư mạo hiểm DataTribe, nhận định. "Dần dần, hai công ty kể trên tham gia vào quá trình điều tra của chính phủ, họ sử dụng kỹ thuật khám nghiệm phần cứng tiên tiến để phân tích bảng mạch của Supermicro, từ đó xác định xem liệu chip độc hại có thực sự tồn tại hay không".

Janke, với danh tiếng từng cộng tác với một số cựu thành viên của cộng đồng tình báo Hoa Kỳ, nói rằng hai công ty trên không được phép thảo luận với công chúng về công việc mình làm, nhưng vẫn có chia sẻ một số chi tiết họ có được từ các buổi phân tích bo mạch chủ. Janke đồng ý thảo luận về vấn đề này chủ yếu vì muốn nâng cao sự nhận thức về mối nguy cơ mà gián điệp nước ngoài mang lại.

Công ty Supermicro được thành lập năm 1993 bởi Charles Liang, một người nhập cư gốc Đài Loan. Với mục đích từ những ngày đầu là sử dụng chuỗi cung ứng toàn cầu làm lợi thế, Supermicro nhận hợp đồng sản xuất các bo mạch chủ và tiến hành sản xuất linh kiện tại TQ, sau đó lắp ráp thành sản phẩm cuối cùng trên đất Mỹ và nhiều nơi khác.

Doanh thu của Supermicro đạt 3,3 tỷ USD trong năm 2020, cùng lúc đó công ty chứng kiến phần cứng mình sản xuất ra lan tỏa khắp chốn trong thời đại điện toán đám mây phát triển mạnh mẻ. Bo mạch chủ của họ xuất hiện từ thiết bị chụp trong bệnh viện đến những hệ thống bảo mật không gian mạng hàng đầu. Supermicro từ chối trả lời câu hỏi liệu họ có còn phụ thuộc vào các hợp đồng sản xuất thiết bị đến từ TQ.

Vào tháng 5/2019, Supermicro thẳng thừng nói với những người đầu tư rằng mạng nội bộ của họ đã bị xâm nhập trong suốt nhiều năm. "Chúng tôi thấy mạng lưới bị xâm nhập trong khoảng thời gian từ 2011 đến 2018", công ty công khai thừa nhận trong một bản báo cáo. “Không một cuộc tấn công nào trong số này, dù là do cá nhân hay tập thể thực hiện, đã có ảnh hưởng trực tiếp tới việc kinh doanh, các hoạt động điều hành hay sản phẩm của chúng tôi”. Supermicro tiếp tục từ chối thảo luận sâu hơn về các cuộc tấn công vào hệ thống của họ.

Các chuyên viên điều tra liên bang đã nhiều lần nêu ra mối lo lắng về vai trò của TQ trong dây chuyền cung ứng thiết bị điện tử toàn cầu, trước cả khi Supermicro bị chính phủ Hoa Kỳ mang ra soi xét. Tập đoàn Lenovo, một công ty cung cấp phần cứng cho Ngũ Giác Đài, cũng nhận thấy được mối quan tâm đặc biệt này.

Vào năm 2008, các nhân viên FBI đã phát hiện ra, có nhiều đơn vị đóng quân ở Iraq đang sử dụng những laptop Lenovo đã bị chỉnh sửa lại. Phát hiện trên đã xuất hiện trong một phiên tòa diễn ra tại Texas, với lời khai cho thấy laptop Lenovo được nhiều quân nhân sử dụng có gắn chip gửi ngược các thông tin dữ liệu về TQ.

"Một số lượng lớn laptop Lenovo được bán cho quân đội Hoa Kỳ có gắn chip đã được mã hóa trên mạch chủ, có khả năng lưu trữ toàn bộ thông tin dữ liệu được nhập vào máy và gửi về TQ", Lee Chieffalo, người quản lý hoạt động mạng tại một trung tâm Thủy Quân Lục Chiến Mỹ tại Iraq, khai trong phiên tòa. "Đây là lỗ hổng an ninh lớn. Chúng tôi không rõ họ có được bao nhiêu các thông tin dữ liệu, chúng tôi đã phải gỡ toàn bộ những thiết bị đó khỏi mạng chung".

Ba cựu giới chức khác của Hoa Kỳ xác nhận lời khai của Chieffalo, và khẳng định lời khai này cũng trùng khớp với lời cảnh cáo của chính phủ Hoa Kỳ về mối nguy cơ đến từ những phần cứng "bẩn" này.

Theo lời người phát ngôn Charlotte West, Lenovo không hay biết về lời khai nói trên và quân đội Hoa Kỳ cũng không nói với công ty TQ này về những mối lo ngại nói trên.

"Do không có báo cáo nào cho thấy có vấn đề gì, chúng tôi không có cách nào xác minh những cáo buộc được đưa ra, hay liệu ban an ninh có phải hành động do ảnh hưởng từ bên thứ ba hay không?", bà West kết luận.

Theo lời ba giới chức Mỹ, thì sau lần phát hiện của năm 2008, Bộ Quốc Phòng Hoa Kỳ lẳng lặng cấm sử dụng phần cứng của Lenovo trong những dự án nhạy cảm, tuy nhiên cái tên Lenovo không bị gỡ khỏi danh sách những hãng được phép cung cấp thiết bị cho Ngũ Giác Đài.

Năm 2018, Quân lực và Không quân Hoa Kỳ mua số lượng sản phẩm của Lenovo với tổng giá trị lên đến 2,2 triệu USD, một thương vụ bị Ngũ Giác Đài chỉ trích là đã bỏ qua "những nguy cơ an ninh mạng được biết từ trước".

(Còn tiếp)